Если кто-то при регистрации домена в качестве имени указал «Вася Пупкин» или спрятался за CloudFlare, это не означает, что его нельзя идентифицировать. Поиск владельца сайта, который не хочет представиться, обычно заключается в поиске фрагментов информации, которая позволяет его идентифицировать по другим источникам.

К примеру, на сайте «анонима» (либо в SOA записи DNS) найден e-mail, а гугление этого адреса привело на сайт с объявлениями о поиске сотрудников. Это объявление может содержать ФИО, телефон, город, дополнительную информацию по интересующему лицу. Поиск дополнительных подтверждений, в том числе гугление по только что найденному номеру телефона, – и «дело» можно считать раскрытым (владелец сайта идентифицирован).

Совсем безалаберные анонимы быстро кончаются, поэтому остаются самые хитрые, которые не оставляют таких явных зацепок. Задача получает дополнительный этап – предпринимаются попытки найти другие сайты неизвестного лица, и уже на этих сайтах найти зацепки для идентификации личности.

Это НЕ пошаговый мануал как нужно делать. Это статья – довольно базовый набросок об используемых для этой задачи приёмах. Будут рассмотрены возможности поиска по открытым источникам – те методы и инструменты, которые доступны абсолютно любому.

Содержание

- Как искать сайты одного человека

- Поиск сайтов на одном IP

- Поисковая система по исходному коду

- Синтаксис запросов на publicwww

- Определение настоящего IP сайта за Cloudflare. Поиск сайтов одного аккаунта, прячущихся за CloudFlare

- Эксплуатация неправильной настройки DNS для выявления настоящего IP сайта за Cloudflare

- Все DNS записи домена

- Информация whois

- Анализ HTTP заголовков ответа

- Поиск метаданных из файлов с сайта

- Анализ файла robots.txt

Как искать сайты одного человека

При поиске сайтов одного веб-мастера мы исходим из следующего:

- иногда владелец нескольких сайтов размещает их все на одном сервере. Т.е. для поиска других сайтов нам нужно узнать IP сервера, где размещён сайт и найти все сайты на одном IP адресе;

- владелец сайта часто использует уникальные идентификаторы, которые не меняются на разных сайтах. Это могут быть фрагменты кода партнёрских сетей (например, уникальный для каждой учётной записи индикатор содержится в коде вызова объявлений Google AdSense, eBay), счётчики (например, Google Analytics) и прочее;

- веб-мастера имеют тенденцию использовать одинаковые технологии на разных серверах, иногда сайты загружают ресурсы (изображения, файлы CSS стилей, JavaScript библиотеки) с других сайтов этого же веб-мастера, либо имеют взаимные URL ссылки.

Начнём с рассмотрения используемых приёмов и инструментов, а затем изучим несколько кейсов-расследований.

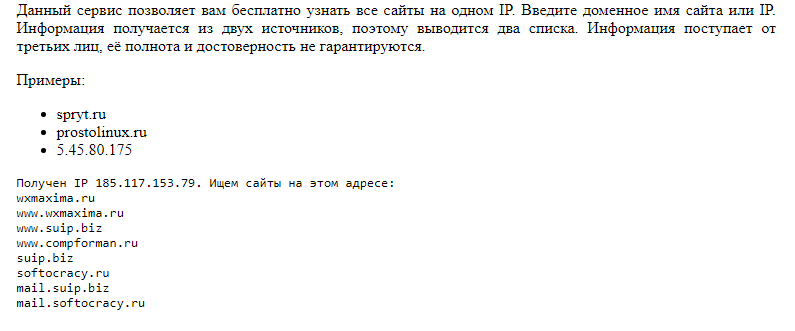

Поиск сайтов на одном IP

Адрес сервиса: https://suip.biz/ru/?act=hostmap

Ищет сайты на одном IP, можно вводить доменное имя сайта, либо его IP адрес.

Поисковая система по исходному коду

Адрес сервиса: https://publicwww.com

Поиск фрагментов кода, подписей или ключевых слов в HTML, JS и CSS коде веб-страниц.

Позволяет искать:

- Любой HTML, JavaScript, CSS и простой текст в исходном коде веб-страниц

- Сайты с одинаковым id налитики: «UA-19778070-«

- Сайты, использующие одинаковый аккаунт AdSense: «pub-9533414948433288»

- Сайты под управлением WordPress использующие одинаковую тему: «/wp-content/themes/snowfall/»

- Поиск связанных сайтов через общие уникальные HTML коды, такие как ID виджетов и издателей

- Идентификация сайтов, использующих конкретные изображения и бейджи

Синтаксис запросов на publicwww

Поиск только по доменам определённых зон

При желании можно ограничить результаты поиска только конкретными доменами верхнего уровня.

Примеры:

- site:de bootstrap

- site:it bootstrap

- site:edu bootstrap

- site:legal bootstrap

Поиск по фразе

Когда вы помещаете слово или фразу в двойные кавычки, результат будет содержать только сайты с этими же словами, в том же порядке, что и фраза в кавычках. Т.е.

Пример:

- «math.min.js»

Комбинирование фраз

Комбинирование поиска по нескольким фразам или ключевым словам.

Пример:

- «<html lang=\»fr\»>» bootstrap

Оператор НЕ

Когда вы используете знак минус перед словом или ключевой фразой, то она исключает сайты с ней из ваших результатов поиска.

Пример:

- «amcharts.js» -bootstrap

Экранирование внутренних кавычек

Для использования двойных кавычек в поисковых запросах, их нужно экранировать обратным слешем:

Пример:

- «<html lang=\»fr\»>»

Двойной обратный слеш

Если нужно использовать в поисковой фразе обратный слеш, то экранируйте обратный слеш другим обратным слешем. Два последовательных обратных слеша будут интерпретироваться как одиночный обратный слеш.

Пример:

- «\\x5f\\x70\\x6fp»

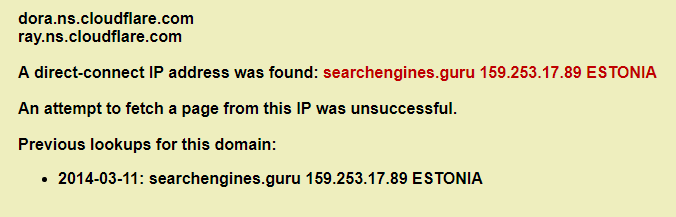

Определение настоящего IP сайта за Cloudflare. Поиск сайтов одного аккаунта, прячущихся за CloudFlare

Адрес сервиса: http://www.crimeflare.us:82/cfs.html#box

Сайт CrimeFlare собрал базу данных сайтов за Cloudflare и их настоящие IP. Вы можете выполнить поиск по базе данных прямо на сайте: http://www.crimeflare.us:82/cfs.html#box

Если сайт найден, то для него будет выведена информация об IP и стране расположения:

Базы данных, по которым выполняется поиск, доступны для скачивания: http://www.crimeflare.us:82/zippy.html

Эти базы данных обновляются примерно каждые 3 недели. Всего имеется четыре базы данных:

- ipout.zip – IP адреса сайтов за Cloudflare (для которых они известны)

- nsout.zip – NS сервера сайтов

- country.zip — IP адреса сайтов за Cloudflare (для которых они известны) вместе с названием стран

- sslinfo.zip – информация об SSL сертификатов для сайтов за Cloudflare

При регистрации нового аккаунта CloudFlare, вы можете с лёгкостью позже добавить домены в этот аккаунт. Но для получения других nameservers (серверов имён) вам нужно зарегистрировать другой аккаунт. Требуется другой адрес email. В общем, сайты в одном аккаунте CloudFlare имеют одинаковые сервера имён, а это означает, что, перечислив все сайты с одинаковыми парами nameservers, мы можем найти сайты одного владельца.

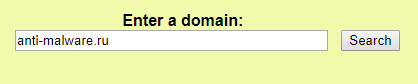

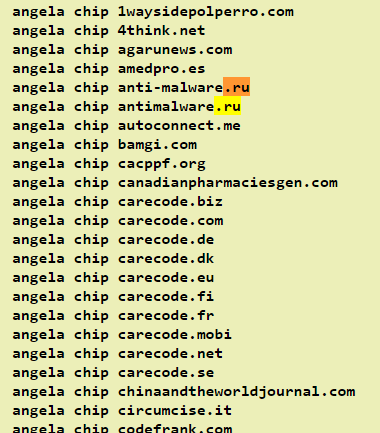

Именно это делает сервис CrimeFlare, если в его базе данных отсутствует информацию о настоящем IP сайта. Для поиска интересующего сайта перейдите в форму поиска и введите домен, прячущийся за CloudFlare: http://www.crimeflare.us:82/cfs.html#box

Если IP не найден, то результаты поиска будут примерно такими:

Нам показаны DNS сервера интересующего нас домена:

- angela.ns.cloudflare.com

- chip.ns.cloudflare.com

А также есть ссылка для поиска сайтов, которые используют эти же самые доменные имена:

- search for these nameservers: angela chip

Пример поиска:

Ещё раз: в этом списке как сайты одного аккаунта CloudFlare, так и сайты других аккаунтов CloudFlare. Чтобы извлечь пользу из этого списка, нужно продолжить исследование. Например, можно сократить поиск, отобрав только русскоязычные домены.

Эксплуатация неправильной настройки DNS для выявления настоящего IP сайта за Cloudflare

Адрес сервиса: https://suip.biz/ru/?act=cloudfail

CloudFail – это инструмент тактической разведки, который направлен на сбор достаточной информации о цели, защищенной Cloudflare, в надежде обнаружить местоположение сервера. Используя Tor для маскировки всех запросов, инструмент теперь имеет 3 разных этапа атаки.

- Сканирование неправильной настройки DNS используя DNSDumpster.com.

- Сканирование по базе данных Crimeflare.com.

- Сканирование брут-форсом по 2897 субдоменам.

Все DNS записи домена

Адрес сервиса: https://suip.biz/ru/?act=alldns

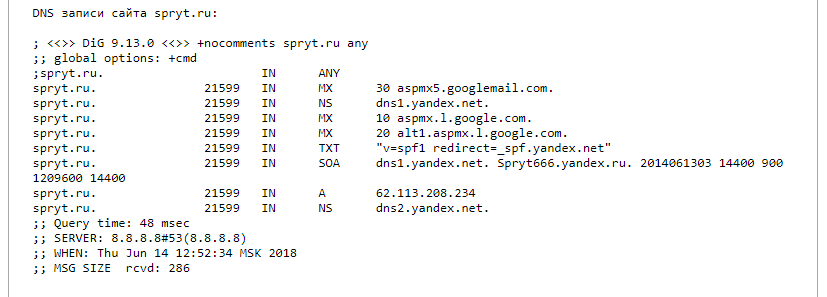

В DNS записях домена иногда можно найти очень интересные вещи. Возьмём, к примеру, домен spryt.ru:

Как можно увидеть, используются DNS сервера Яндекса. У Яндекса есть интересная особенность, он записывает в SOA запись почту владельца сайта, в нашем случае там Spryt666.yandex.ru, т.е. домен связан с учётной записью и почтовым адресом [email protected], это даёт нам ниточку для последующего исследования и поиска по адресу электронной почты.

Кроме адресов электронной почты, интересны IP и вообще все необычные записи, которые могут дать толчок для последующих поисков.

Информация whois

Адрес сервиса: https://suip.biz/ru/?act=whois

Информация whois содержит данные об серверах имён домена (Name Server), а также может как содержать детальную информацию о владельце домена (вплоть до фамилии и имени, номера телефона и домашнего адреса до квартиры), так и не содержать чего-либо полезного (быть закрытой).

Посмотреть whois домена можно прямо из командной строки Linux:

|

1

|

whois -H ДОМЕН |

Анализ HTTP заголовков ответа

Адрес сервиса: https://suip.biz/ru/?act=headers

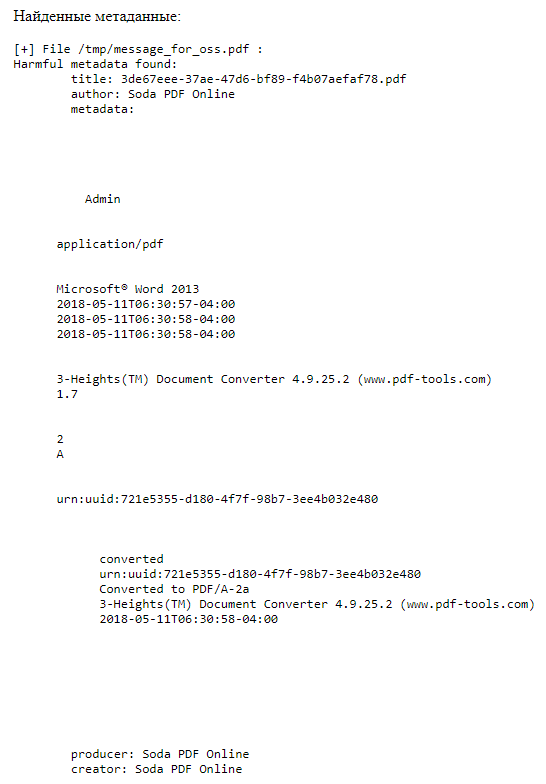

Поиск метаданных из файлов с сайта

На интересующем сайте могут содержаться файлы с метаданными. Такими файлами могут быть офисные документы (метаданные могут содержать информацию об имени владельца, дату создания/редактирования файла, время правки), изображения (метаданные могут содержать информацию о модели камеры, GPS координаты, где сделана фотография).

Анализ файла robots.txt

В файле robots.txt могут быть закрыты разделы или страницы сайта от индексирования поисковыми системами. У владельца сайта на это имеются причины и это может привести к последующему раскрытию информации.

К примеру, при анализе http://interesnoe.me/robots.txt видно, что закрыт от индексации каталог с говорящим названием /js-noindex/. Это позволило предположить, что используется Wap-Click (мошенническая модель монетизации пользователей мобильных устройств, заключается в подключении платных подписок). Поскольку веб-мастеру нужно хотя бы сделать вид, что вап-клик «это честно», то они размещают обращение для пользователя, обычно файл называется message_for_oss. Поиск по стандартному имени позволил найти файл http://interesnoe.me/message_for_oss.pdf.

В результате для последующего анализа обнаружен email: [email protected]

А в самом файле обнаружены некоторые метаданные, которые могут использоваться в качестве косвенных подтверждений: